Gemini 1.5 Flash: mô hình AI siêu nhanh phân tích 4 triệu token/phút của Google

• Google giới thiệu Gemini 1.5 Flash, mô hình AI nhẹ và nhanh để phân tích mã độc quy mô lớn, có thể xử lý 1.000 yêu cầu/phút và 4 triệu token/phút.

• Quy trình phân tích gồm 3 bước: giải nén, dịch ngược và phân tích mã nguồn bằng Gemini 1.5 Flash.

• Thử nghiệm trên 1.000 tệp thực thi Windows ngẫu nhiên từ VirusTotal, thời gian phân tích trung bình là 12,72 giây/tệp (không tính thời gian giải nén và dịch ngược).

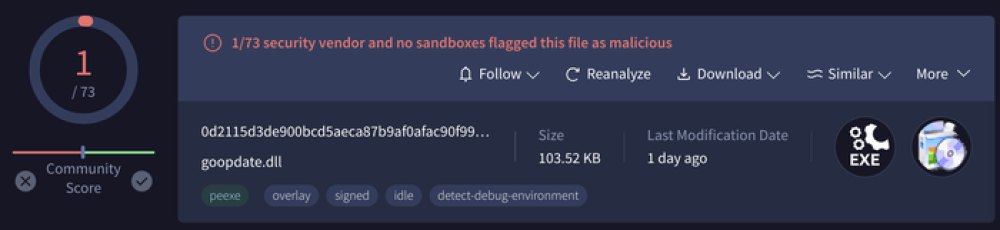

• Ví dụ 1: Phân tích tệp goopdate.dll (103,52 KB) trong 1,51 giây, xác định đây là trình khởi chạy ứng dụng BraveUpdate.exe, loại bỏ cảnh báo dương tính giả.

• Ví dụ 2: Phân tích tệp BootstrapPackagedGame-Win64-Shipping.exe (302,50 KB) trong 4,01 giây, xác định là trình khởi chạy trò chơi hợp pháp.

• Ví dụ 3: Phân tích tệp svrwsc.exe (5,91 MB) trong 59,60 giây, phát hiện đây là backdoor độc hại kết nối với máy chủ C2 ở Nga.

• Ví dụ 4: Phân tích tệp colto.exe trong 12,95 giây, xác định là phần mềm đào tiền mã hóa và trích xuất các chỉ số IoC.

• Ví dụ 5: Phân tích tệp 3DViewer2009.exe trong 16,72 giây, xác định chính xác chức năng của phần mềm xem 3D hợp pháp.

• Ví dụ 6: Phân tích tệp AdvProdTool.exe (87 KB) trong 4,7 giây, phát hiện đây là keylogger zero-day mà các công cụ phát hiện truyền thống bỏ sót.

• Quy trình sử dụng Mandiant Backscatter để giải nén động và cụm máy chủ Hex-Rays Decompilers trên Google Compute Engine để dịch ngược mã.

• Thách thức chính là đảm bảo chất lượng của các bước giải nén và dịch ngược, ảnh hưởng trực tiếp đến hiệu quả phân tích của Gemini.

• Google đang phát triển tích hợp phân tích này vào VirusTotal và Google Threat Intelligence, sử dụng Gemini 1.5 Pro kết hợp với các agent AI chuyên biệt.

📌 Gemini 1.5 Flash của Google có thể phân tích 1.000 mã độc/phút với độ chính xác cao, phát hiện được các mối đe dọa zero-day. Công nghệ này sẽ sớm được tích hợp vào VirusTotal và Google Threat Intelligence, mở ra khả năng phân tích mã độc quy mô lớn tự động.

https://cloud.google.com/blog/topics/threat-intelligence/scaling-up-malware-analysis-with-gemini

Thảo luận

Follow Us

Tin phổ biến