Hơn 100 tổ chức Mỹ và EU bị nhắm mục tiêu trong các cuộc tấn công mã độc StrelaStealer

- StrelaStealer, một loại mã độc đánh cắp thông tin mới, đã nhắm mục tiêu hơn 100 tổ chức tại Mỹ và châu Âu nhằm đánh cắp thông tin đăng nhập email từ Outlook và Thunderbird.

- Mã độc này sử dụng phương pháp lây nhiễm tệp polyglot để tránh bị phát hiện bởi phần mềm bảo mật.

- Trước đây StrelaStealer chủ yếu nhắm vào người dùng nói tiếng Tây Ban Nha, nhưng giờ đây nó đã mở rộng sang Mỹ và châu Âu.

- Các chiến dịch lừa đảo phân phối StrelaStealer tăng mạnh vào tháng 11/2023, với một số ngày nhắm mục tiêu hơn 250 tổ chức tại Mỹ.

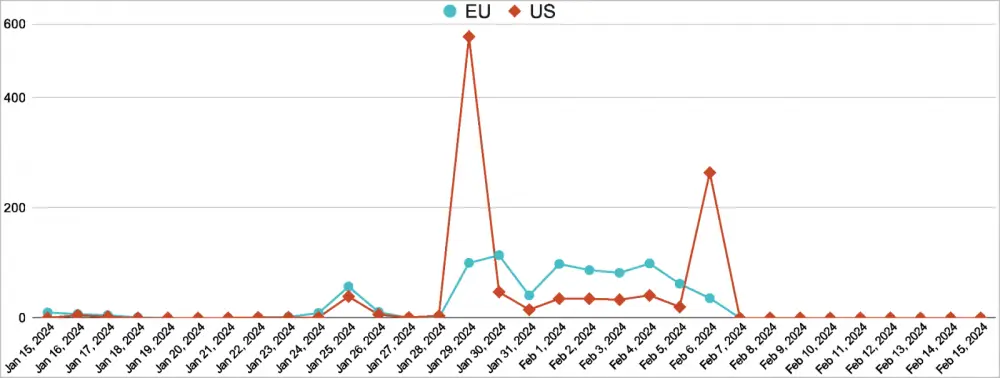

- Hoạt động phân phối email lừa đảo gia tăng tiếp tục sang năm 2024, đạt đỉnh điểm vào cuối tháng 1 và đầu tháng 2 với hơn 500 cuộc tấn công mỗi ngày tại Mỹ.

- Các nhà phân tích của Unit42 xác nhận ít nhất 100 trường hợp bị xâm nhập tại Mỹ và châu Âu.

- Các ngành bị nhắm mục tiêu nhiều nhất là công nghệ cao, tài chính, dịch vụ pháp lý, sản xuất, chính phủ, tiện ích và năng lượng, bảo hiểm và xây dựng.

- Cơ chế lây nhiễm của StrelaStealer đã tiến hóa, sử dụng tệp ZIP để thả các tệp JScript trên hệ thống nạn nhân, sau đó thực thi mã độc thông qua rundll32.exe.

- Phiên bản mới nhất của StrelaStealer sử dụng kỹ thuật làm rối luồng điều khiển trong quá trình đóng gói để gây khó khăn cho việc phân tích và loại bỏ chuỗi PDB để tránh bị phát hiện.

📌 StrelaStealer tiếp tục phát triển với các kỹ thuật lây lan và tránh phát hiện mới, gây ra làn sóng tấn công nhắm vào hơn 100 tổ chức tại Mỹ và châu Âu, tập trung vào các lĩnh vực như công nghệ cao, tài chính, dịch vụ pháp lý và chính phủ. Người dùng cần cảnh giác với email lừa đảo không rõ nguồn gốc liên quan đến thanh toán hoặc hóa đơn.

https://www.bleepingcomputer.com/news/security/over-100-us-and-eu-orgs-targeted-in-strelastealer-malware-attacks/

Thảo luận

Follow Us

Tin phổ biến